Cara Membuat virus Trojan hourse

Langkah 1: Unduh SOFTWARE

Pertama-tama Anda perlu mengunduh DARK COMET dari internet. extrack file zip dan instal DARK COMET pada PC Anda. Setelah instalasi yang berhasil, Anda akan dapat melihat ikon di desktop Anda seperti yang Anda lihat di sini di screenshot

Pertama-tama Anda perlu mengunduh DARK COMET dari internet. extrack file zip dan instal DARK COMET pada PC Anda. Setelah instalasi yang berhasil, Anda akan dapat melihat ikon di desktop Anda seperti yang Anda lihat di sini di screenshot

langkah 2: Mode Editor Lengkap

Klik dua kali pada DARK COMET. Menerima syarat dan ketentuan. Layar akan muncul di kiri atas layar Anda akan melihat opsi "RAT COMET" Klik di atasnya dan kemudian pilih modul server dan klik pada editor lengkap seperti yang ditunjukkan di sini di screenshot ini. Sekarang Anda diatur untuk membuat Trojan Horse

Klik dua kali pada DARK COMET. Menerima syarat dan ketentuan. Layar akan muncul di kiri atas layar Anda akan melihat opsi "RAT COMET" Klik di atasnya dan kemudian pilih modul server dan klik pada editor lengkap seperti yang ditunjukkan di sini di screenshot ini. Sekarang Anda diatur untuk membuat Trojan Horse

Langkah 3: Mengkonfigurasi TROJAN HOURSE

Setelah mengklik editor lengkap, Anda akan mendapatkan semua opsi yang terdaftar dengan cara yang ramah pengguna. Anda dapat memilih pesan apa yang akan muncul ketika korban Anda akan mengklik ikon maka Anda juga dapat memilih opsi seperti menonaktifkan firewall, pilih proses persisten (jika terbunuh maka akan kembali), Anda dapat memilih ikon Anda dan ada banyak hal untuk pilih sesuai dengan kebutuhan Anda

Tapi satu hal yang harus Anda jaga adalah dalam hal ini kami membuat koneksi terbalik. kita

harus menulis alamat IP dan nomor port kita sehingga alih-alih

penyerang terhubung ke korban, korban terhubung dengan penyerang. Hal

ini dikenal sebagai penerusan Port.

Di sisi kanan akan ada opsi yang disebut pengaturan jaringan. Ada ketik alamat IP Anda dan ubah nomor port menjadi 999 seperti DARK COMET dengarkan di port 999.Jika Anda tidak tahu cara mengetahui alamat ip. karena kebanyakan orang menggunakan sistem operasi windows yang perlu Anda lakukan adalah membuka command prompt Anda dan ketik ‘ipconfig‘ dan tekan enter, alamat IP Anda akan ditampilkan pada prompt perintah. Jadi Kuda Troya Anda sekarang sudah terkonfigurasi sepenuhnya.

Di sisi kanan akan ada opsi yang disebut pengaturan jaringan. Ada ketik alamat IP Anda dan ubah nomor port menjadi 999 seperti DARK COMET dengarkan di port 999.Jika Anda tidak tahu cara mengetahui alamat ip. karena kebanyakan orang menggunakan sistem operasi windows yang perlu Anda lakukan adalah membuka command prompt Anda dan ketik ‘ipconfig‘ dan tekan enter, alamat IP Anda akan ditampilkan pada prompt perintah. Jadi Kuda Troya Anda sekarang sudah terkonfigurasi sepenuhnya.

Langkah 4: Menguji TROJAN HOURSE

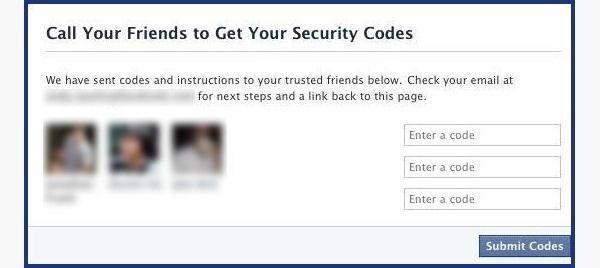

Setelah Anda menyelesaikan semua ini cukup klik pada membangun barang dan Trojan Horse Anda akan dibuat. Di sini saya telah membuat Trojan Horse yang disebut hacker Facebook, Anda dapat mencoba jika ikon Anda berfungsi dengan baik atau tidak dalam sistem operasi paralel melalui VMware Virtualization. Anda perlu beberapa teknik rekayasa sosial sehingga korban Anda yakin bahwa itu adalah aplikasi yang berguna dan mereka harus menginstalnya di PC mereka. Begitu korban Anda mengklik dua kali pada ikon ini, Anda akan mendapatkan akses lengkap ke PC korban Anda. Sekarang Anda bisa mengacaukan PC mereka.

Setelah Anda menyelesaikan semua ini cukup klik pada membangun barang dan Trojan Horse Anda akan dibuat. Di sini saya telah membuat Trojan Horse yang disebut hacker Facebook, Anda dapat mencoba jika ikon Anda berfungsi dengan baik atau tidak dalam sistem operasi paralel melalui VMware Virtualization. Anda perlu beberapa teknik rekayasa sosial sehingga korban Anda yakin bahwa itu adalah aplikasi yang berguna dan mereka harus menginstalnya di PC mereka. Begitu korban Anda mengklik dua kali pada ikon ini, Anda akan mendapatkan akses lengkap ke PC korban Anda. Sekarang Anda bisa mengacaukan PC mereka.

Lindungi Diri Anda Dari Trojan Horse: -

Di sini saya telah mencantumkan beberapa alat yang membantu melindungi Anda dari Kuda Trojan yang tersedia di internet.

KEY SCRAMBLER: Ini melindungi dari key-logger dengan mengenkripsi semua yang Anda ketik di kernel.

SANDBOXIE: Ini menjalankan program Anda pada ruang yang terisolasi sehingga tidak mempengaruhi seluruh sistem. Ini juga mencegah mereka membuat perubahan permanen dalam sistem.

FIREWALL: Melindungi Anda dari akses tidak sah dari jaringan. Ini mengontrol lalu lintas masuk dan keluar.

ZONEALARM: Ini adalah firewall yang melindungi Anda dari gangguan dan ancaman online.

Di beberapa pasar gelap internet Trojan Horse yang tidak terdeteksi juga dijual. Trojan Horse dapat menjadi teman terbaik untuk peretas dan Trojan Horse telah memainkan peran yang sangat penting dalam kehidupan banyak profesional keamanan TI. Untuk membangun Trojan Horse yang tidak terdeteksi, Anda hanya perlu mengetahui satu bahasa pemrograman.

Salah satu Trojan Horse banking yang paling berbahaya adalah ZEUS yang menghancurkan kehidupan banyak orang. ZEUS Trojan Horse adalah salah satu Trojan Horse yang tidak terdeteksi dan meretas banyak komputer. Trojan Horse ini meretas sekitar 74.000 akun FTP dan juga situs web seperti Oracle, NASA, Bank of the Trojan Horse. Amerika dll

Jika Anda menyukai panduan, maka bagikan di antara teman-teman Anda dan jika Anda memiliki keraguan atau saran, maka Anda dapat memberi komentar kami di bawah ini.Saya tidak akan bertanggung jawab atas segala jenis aktivitas kriminal yang dilakukan dengan menggunakan panduan ini. Panduan ini hanya untuk tujuan informasi.

Di sini saya telah mencantumkan beberapa alat yang membantu melindungi Anda dari Kuda Trojan yang tersedia di internet.

KEY SCRAMBLER: Ini melindungi dari key-logger dengan mengenkripsi semua yang Anda ketik di kernel.

SANDBOXIE: Ini menjalankan program Anda pada ruang yang terisolasi sehingga tidak mempengaruhi seluruh sistem. Ini juga mencegah mereka membuat perubahan permanen dalam sistem.

FIREWALL: Melindungi Anda dari akses tidak sah dari jaringan. Ini mengontrol lalu lintas masuk dan keluar.

ZONEALARM: Ini adalah firewall yang melindungi Anda dari gangguan dan ancaman online.

Di beberapa pasar gelap internet Trojan Horse yang tidak terdeteksi juga dijual. Trojan Horse dapat menjadi teman terbaik untuk peretas dan Trojan Horse telah memainkan peran yang sangat penting dalam kehidupan banyak profesional keamanan TI. Untuk membangun Trojan Horse yang tidak terdeteksi, Anda hanya perlu mengetahui satu bahasa pemrograman.

Salah satu Trojan Horse banking yang paling berbahaya adalah ZEUS yang menghancurkan kehidupan banyak orang. ZEUS Trojan Horse adalah salah satu Trojan Horse yang tidak terdeteksi dan meretas banyak komputer. Trojan Horse ini meretas sekitar 74.000 akun FTP dan juga situs web seperti Oracle, NASA, Bank of the Trojan Horse. Amerika dll

Jika Anda menyukai panduan, maka bagikan di antara teman-teman Anda dan jika Anda memiliki keraguan atau saran, maka Anda dapat memberi komentar kami di bawah ini.Saya tidak akan bertanggung jawab atas segala jenis aktivitas kriminal yang dilakukan dengan menggunakan panduan ini. Panduan ini hanya untuk tujuan informasi.